Czy chcesz włamać się na czyjś telefon, używając tylko jego numeru? Być może nie zdajesz sobie z tego sprawy, ale chcemy Cię zapewnić, że zhakowanie czyjegoś telefonu bez dotykania go jest możliwe, a w tym artykule nauczymy Cię, jak to zrobić. Chociaż wbudowane funkcje bezpieczeństwa mogą skomplikować proces hakowania, postaramy się go uprościć. Więc zacznijmy.

>> Nie przegap: Jak zhakować czyjś telefon bez dotykania go (100% pracy)

Czy można włamać się do czyjegoś telefonu za pomocą samego numeru?

Jak wspomniano wcześniej, w dzisiejszych czasach można za darmo zhakować czyjś telefon za pomocą samego numeru. Będziesz zdumiony, wiedząc, że jeśli znasz podstawowe operacje na smartfonie, ty też możesz zrobić tę magię. Jesteśmy prawie pewni, że powodem, dla którego chcesz nauczyć się hakować telefon, jest chęć zajrzenia w życie swoich bliskich.

Istnieje duże prawdopodobieństwo, że chcesz poznać przyczynę ich nienormalnych zachowań; będzie to dla Ciebie ważne, jeśli jesteś rodzicem. Jednym z najpopularniejszych sposobów włamania się do czyjegoś telefonu jest użycie aplikacji szpiegowskich. To zadziała w przypadku większości urządzeń; jednak, aby zhakować czyjś iPhone za pomocą samego numeru, będziesz potrzebować danych uwierzytelniających iCloud.

Jak zhakować czyjś telefon za pomocą samego numeru (100% pracy)

mSpy: Najlepsza aplikacja do włamywania się do czyjegoś telefonu

Aby włamać się do czyjegoś telefonu, nie musisz być profesjonalnym hakerem.

Możesz skorzystać z fantastycznej aplikacji szpiegowskiej o nazwie mSpy. Jak wspomniano w tym artykule, każdy, kto ma podstawową wiedzę na temat obsługi smartfona, może zhakować czyjś telefon.

Choć brzmi to szalenie, z pomocą mSpy, możesz włamać się do czyjegoś telefonu, podając tylko jego numer. mSpy jest niezawodnym narzędziem hakerskim; jedynym warunkiem rozpoczęcia jest posiadanie urządzenia z dostępem do Internetu.

Podstawowe dane

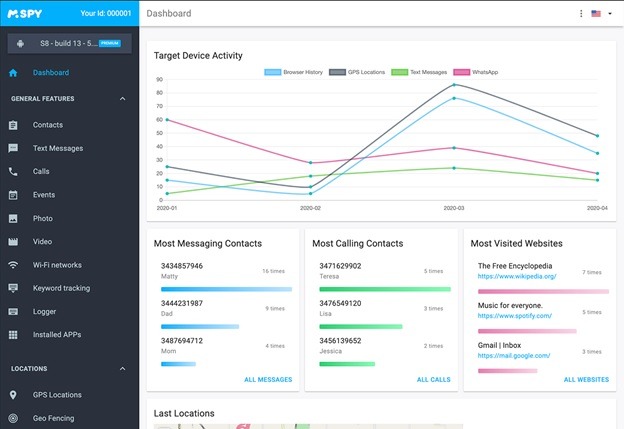

Oto niektóre z kluczowych cech mSpy-

- Umożliwia jednoczesne śledzenie więcej niż jednego urządzenia.

- Możesz wygodnie eksportować dane lub informacje do plików CSV.

- Umożliwia dostęp do 10 najczęściej wybieranych kontaktów.

- Pozwala zdalnie monitorować czyjeś urządzenie, nawet nie informując go o tym.

- Jest prosty w użytkowaniu;

- Niesamowita funkcja Keyloggera.

Keylogger jest niezwykle przydatny dla rodziców, którzy chcą mieć oko na swoje dzieciline aktywności i wyszukiwania w Google.

Jak zdalnie zhakować czyjś telefon za pomocą mSpy

Przejdź przez tę sekcję, aby dowiedzieć się, jak zdalnie zhakować czyjś telefon za pomocą tej wspaniałej aplikacji szpiegowskiej mSpy.

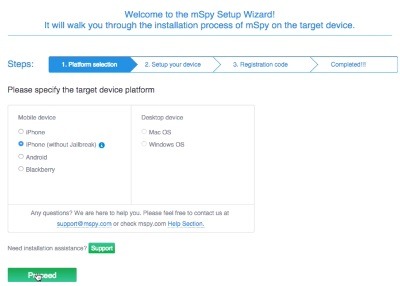

- Najpierw odwiedź urzędnika mSpy strona internetowa za pośrednictwem poniższego linku https://www.mspy.com/. Zgodnie z własnymi wymaganiami możesz wybrać dowolny z pakietów.

- Następnie będziesz musiał wybrać typ urządzenia, które chcesz monitorować.

- Teraz musisz pobrać, a następnie zainstalować tę aplikację na urządzeniu docelowym. Następnie musisz zezwolić na wszystkie uprawnienia tej aplikacji.

- Z drugiej strony, w przypadku urządzeń z systemem iOS, jeśli chcesz mieć dostęp do aparatu telefonu docelowego, musisz znać poświadczenia iCloud. Pamiętaj, że funkcja tworzenia kopii zapasowej powinna być włączona.

- Następnie będziesz musiał przejść proces weryfikacji. Wreszcie możesz zalogować się do serwisu online deska rozdzielcza.

W ten sposób można zdalnie włamać się do czyjegoś telefonu, jest to łatwa metoda, za pomocą której można monitorować połączenia, wiadomości, działania w mediach społecznościowych, lokalizację GPS itp. urządzenia docelowego.

>> Nie przegap: Jak włamać się do czyjegoś zdjęcia z telefonu w 2024 r. [Najprostszy sposób]

Inne sposoby na zhakowanie czyjegoś telefonu za pomocą tylko jego numeru

W tej sekcji omówimy niektóre inne metody włamywania się do czyjegoś telefonu za pomocą samego numeru.

Zhakuj telefon za pomocą Wi-Fi Sniffer

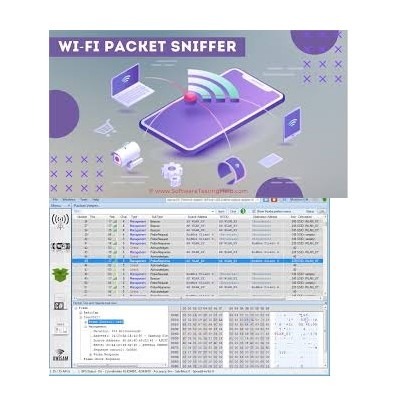

Przede wszystkim należy zrozumieć, że sniffer WiFi jest rodzajem analizatora pakietów.

Głównym celem korzystania z sniffera Wi-Fi jest przechwytywanie danych.

Jednak w dzisiejszych czasach sniffery WiFi mogą być wykorzystywane do włamywania się do czyjegoś telefonu. Są to tak zwane ataki typu Wireless Package Sniffer Attack.

Istnieją dwa tryby bezprzewodowego węszenia:

- monitor

- Promiscuous

W trybie monitora wszystkie dane z urządzenia docelowego są wyodrębniane i odczytywane; robiąc to, nic nie jest wysyłane z powrotem do urządzenia docelowego z urządzenia hakera.

Z kolei tryb Promiscious polega na przechwyceniu, a następnie odczytaniu wszystkich danych urządzenia docelowego, przy czym jednak w trakcie tej operacji zostają przesłane dane hakera (co jest wykrywalne). Należy tutaj zauważyć, że sniffery bezprzewodowe są uważane za bardzo przydatne do wykrywania haseł i nazw użytkowników.

Przewodnik krok po kroku:

- Przede wszystkim należy założyć darmową sieć WiFi, pamiętaj, że haker musi to zrobić w odpowiednim czasie, gdy wie, że cel może chcieć się z nią połączyć, jak w przestrzeni publicznej, coworkingu przestrzeń, kawiarnia itp.

- Gdy urządzenie docelowe połączy się z hotspotem Wi-Fi za pośrednictwem sieci, będziesz mógł przechwycić ruch przychodzący (niezaszyfrowany) z telefonu docelowego).

- Należy pamiętać, że aby takie hakowanie przebiegło pomyślnie, haker i urządzenie docelowe muszą znajdować się w tym samym miejscu, w którym skonfigurowany jest hotspot.

- Pamiętaj też, że za pomocą tej techniki będziesz mógł czytać tylko wiadomości e-mail i wiadomości z urządzenia docelowego, które są zaszyfrowane.

*Ograniczenia:

Jak wspomniano wcześniej, ta metoda będzie skuteczna tylko wtedy, gdy docelowy użytkownik jest aktywny w hotspocie skonfigurowanym przez hakera.

Zhakuj czyjś telefon, wykorzystując luki w zabezpieczeniach SS7

Najpierw spróbujmy zrozumieć, czym dokładnie jest SS7. SS7 oznacza System Sygnalizacji nr 7.

Jednym z najważniejszych protokołów komunikacji sieciowej używanym na całym świecie jest SS7. Po raz pierwszy został wprowadzony w 1975 roku. Operatorzy komórkowi szeroko z niego korzystają od wielu lat; jednak ważne jest, aby zrozumieć, że w tym protokole istnieje kilka luk. Hakerzy wykorzystują te luki do przechwytywania danych z urządzenia docelowego.

Aby przeprowadzić atak SS7, potrzebujesz komputera, systemu operacyjnego Linux i zestawu SDK (Software Development Kit) dla SS7. Będziesz zdumiony, gdy dowiesz się, że dzięki atakom SS7; możesz wygodnie ominąć szyfrowanie.

*Ograniczenia:

Pomogłoby, gdybyś odnotował, że po wykryciu przez firmy sieci komórkowych takich luk większość firm korzysta z usług dostawców zabezpieczeń w celu zwiększenia bezpieczeństwa i zapobiegania takim atakom.

Zhakuj telefon komórkowy, zatrudniając hakera

W przypadku, gdy wszystkie powyższe metody, które wymieniliśmy wcześniej, wydają się dla Ciebie dość skomplikowane, najprostszą metodą dla Ciebie jest zatrudnienie profesjonalnego hakera.

Zatrudniając profesjonalnego hakera, uzyskasz dostęp do nieograniczonych informacji na urządzeniu docelowym. Nie ma wątpliwości, że hakerzy ci przeszli specjalistyczne szkolenie, więc skorzystanie z pomocy ekspertów powinno być dla Ciebie doskonałym wyborem.

*Ograniczenia:

Większość ludzi boryka się z poważnym problemem związanym z tą metodą, ponieważ dość trudno jest znaleźć wiarygodnego hakera (potwierdzenie autentyczności hakerów jest dość żmudne).

>> Nie przegap: Jak włamać się do kogoś Snapchat Bez ich wiedzy (100% pracy)

Często zadawane pytania dotyczące hakowania telefonu

Jak sprawdzić, czy Twój telefon został zhakowany?

- Użycie danych jest nienormalnie wysokie: Jest to znacząca wskazówka, że ktoś może Cię szpiegować za pośrednictwem aplikacji szpiegowskich, a Ty możesz nie być tego świadomy.

- Nietypowe SMS-y lub połączenia z dziwnymi numerami: Inną oznaką zhakowania telefonu jest to, że możesz napotkać połączenia z numerami (w rejestrze połączeń), do których nigdy nie dzwoniłeś, lub możesz zauważyć nietypowe wiadomości tekstowe do osób, którym nigdy nie wysłałeś żadnej wiadomości.

- Wolniejsza wydajność: Jeśli na przykład Twój smartfon ulega awarii wiele razy w ciągu dnia, niektóre aplikacje ciągle się zawieszają; to kolejny kluczowy znak, że ktoś mógł włamać się do Twojego telefonu.

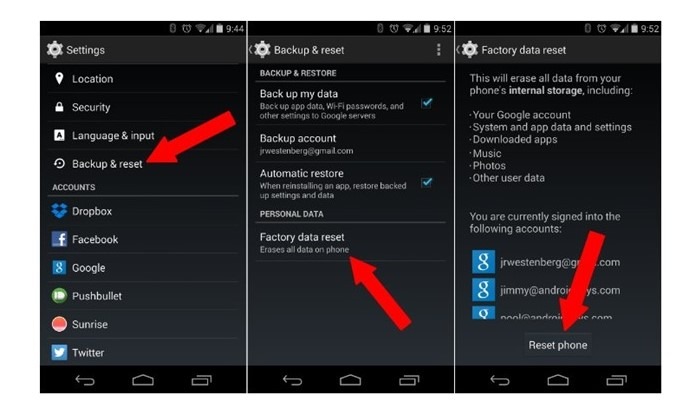

Jak usunąć hakera z telefonu?

Aby usunąć hakera ze smartfona, najprostszym i najłatwiejszym rozwiązaniem jest przywrócenie ustawień fabrycznych telefonu. Pomoże to usunąć wszelkie programy szpiegujące działające w tle lub zatrzymać wszelkie szkodliwe działania występujące w telefonie. Po przywróceniu ustawień fabrycznych należy zainstalować najnowszą wersję systemu operacyjnego na swoim urządzeniu. Pierwszą rzeczą, którą należy zrobić, jeśli masz wątpliwości, czy Twój telefon został zhakowany, jest wyłączenie Internetu w Twoim urządzeniu. Następnie powinieneś dokładnie spróbować przeanalizować zużycie danych na swoim urządzeniu. Ponadto niektóre wyspecjalizowane aplikacje mogą dostarczyć szczegółowych informacji o wszystkich aplikacjach zainstalowanych w telefonie.

Wnioski

Mamy więc nadzieję, że skutecznie nauczyłeś się włamywać do czyjegoś telefonu za pomocą samego numeru telefonu. Nie zapomnij także przejrzeć listy znaków wskazujących, że Twoje urządzenie mogło zostać przejęte, a Ty możesz nawet o tym nie wiedzieć. Za pomocą aplikacji szpiegowskich, takich jak mSpy, możesz szybko uzyskać wszystkie potrzebne informacje o urządzeniu docelowym.

W przypadku wątpliwości lub sugestii związanych z tym artykułem, prosimy o zapisanie ich w sekcji komentarzy. Bądźcie czujni!

>> Dowiedz się więcej postów o włamanie do telefonu.

- MoniMaster Przegląd 2024: Czy warto inwestować? - Marzec 4, 2024

- 50 wiadomości do zdradzającego chłopaka lub męża - Grudzień 4, 2023

- Jak zablokować TikTok na iPhonie: 4 skuteczne metody - Listopad 14, 2023

Kan iemand mij helpen spotkał tel hacken van vriendin van mij

Czy znalazłeś już kogoś?

Kun je hacken?

Vad gör man om man inte har Tillgång aż do måltelefonen?

Iemand al wat geregeld?