¿Quieres piratear el teléfono de alguien solo con su número? Es posible que no sepas este hecho, pero queremos asegurarte que es posible hackear el teléfono de alguien sin siquiera tocarlo, y a través de este artículo, te enseñaremos cómo hacerlo. Aunque las funciones de seguridad integradas pueden hacer que el proceso de piratería sea complejo para usted, intentaremos simplificarlo. Entonces empecemos.

>> No te pierdas: Cómo hackear el teléfono de alguien sin tocarlo (100% de trabajo)

¿Es posible piratear el teléfono de alguien solo con su número?

Como se dijo anteriormente, hoy en día, es posible hackear el teléfono de alguien con solo su número de forma gratuita. Te sorprenderá saber que si conoces las operaciones básicas de un teléfono inteligente, también puedes hacer esta magia. Estamos bastante seguros de que la razón por la que quieres aprender a hackear un teléfono es porque quieres espiar la vida de tus seres queridos.

Hay muchas posibilidades de que desee saber el motivo de sus comportamientos anormales; Esto será importante para usted si es padre. Una de las formas más populares de piratear el teléfono de alguien es mediante el uso de aplicaciones espía. Esto funcionará para la mayoría de los dispositivos; sin embargo, para hackear el iPhone de alguien sólo con su número, necesitarás credenciales de iCloud.

Cómo hackear el teléfono de alguien con solo su número (100% trabajo)

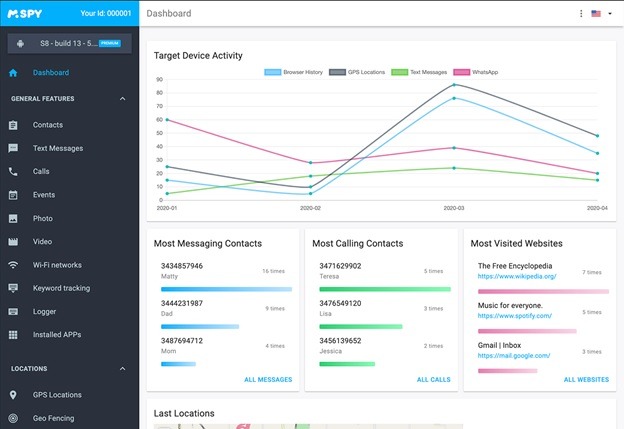

mSpy: La mejor aplicación para hackear el teléfono de alguien

Para hackear el teléfono de alguien, no es necesario que seas un hacker profesional.

Puede hacer uso de una fantástica aplicación de espionaje llamada mSpy. Como se menciona en este artículo, cualquier persona con conocimientos básicos sobre el funcionamiento de un teléfono inteligente puede piratear el teléfono de otra persona.

Por loco que parezca, con la ayuda de mSpy, puedes hackear el teléfono de alguien con solo su número. mSpy es una herramienta de piratería confiable; el único requisito para comenzar es tener un dispositivo habilitado para Internet.

Principales Caracteristicas

Las siguientes son algunas de las características cruciales de mSpy-

- Le permite rastrear más de un dispositivo al mismo tiempo.

- Puede exportar datos o información cómodamente a archivos CSV.

- Le permite tener acceso a los 10 contactos más llamados.

- Le permite monitorear el dispositivo de cualquier persona de forma remota sin siquiera avisarle.

- Es fácil para usar;

- Increíble función de Keylogger.

El Keylogger es tremendamente útil para los padres que quieren vigilar el comportamiento de sus hijos.line actividades y sus búsquedas en Google.

Cómo hackear el teléfono de alguien de forma remota con mSpy

Lea esta sección para aprender cómo hackear el teléfono de alguien de forma remota y gratuita a través de esta excelente aplicación de espionaje. mSpy.

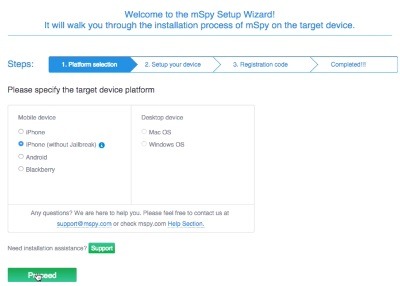

- En primer lugar, visite el sitio oficial mSpy web a través del siguiente enlace https://www.mspy.com/. Según sus requisitos, puede elegir cualquiera de los paquetes.

- Luego, se le pedirá que elija el tipo de dispositivo que desea monitorear.

- Ahora, debe descargar e instalar esta aplicación en su dispositivo de destino. A continuación, debe permitir todos los permisos a esta aplicación.

- Por otro lado, para los dispositivos iOS, si desea tener acceso a la cámara del teléfono objetivo, debe conocer las credenciales de iCloud. Tenga en cuenta que la función de copia de seguridad debe estar habilitada.

- Luego, tendrás que pasar por el proceso de verificación. Finalmente, ahora puedes iniciar sesión enline .

Entonces, así fue como hackear el teléfono de alguien de forma remota, este es un método fácil con la ayuda del cual puede monitorear las llamadas, los mensajes, las actividades de las redes sociales, la ubicación del GPS, etc. del dispositivo de destino.

>> No te pierdas: Cómo piratear las imágenes del teléfono de alguien en 2024 [Forma más fácil]

Otras formas de piratear el teléfono de alguien con solo su número

En esta sección, hablaremos sobre algunos de los otros métodos para hackear el teléfono de alguien solo con su número.

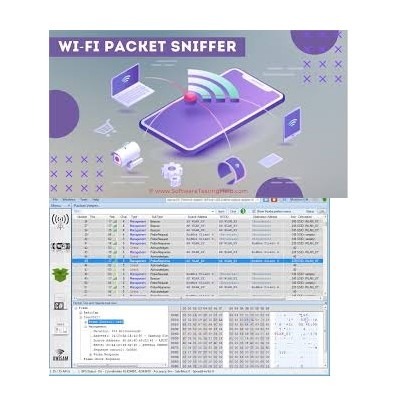

Hackear un teléfono usando WiFi Sniffer

En primer lugar, es esencial comprender que un rastreador de WiFi es un tipo de analizador de paquetes.

El objetivo principal de utilizar un rastreador de WiFi es interceptar datos.

Sin embargo, hoy en día, los rastreadores de WiFi se pueden usar para piratear el teléfono de alguien. Estos se denominan ataques de rastreador de paquetes inalámbricos.

Hay dos modos de rastreo inalámbrico:

- Monitorear

- Promiscuo

En el modo monitor, todos los datos del dispositivo de destino se extraen y leen; mientras lo hace, no se envía nada al dispositivo de destino desde el dispositivo del pirata informático.

Por otro lado, el modo Promiscuo implica interceptar y luego leer todos los datos del dispositivo objetivo; sin embargo, mientras lo hace, los datos del hacker se transmiten (lo cual es detectable). Es importante señalar aquí que los rastreadores inalámbricos se consideran muy útiles para detectar contraseñas y nombres de usuario.

Guía paso por paso:

- En primer lugar, debe configurar una red WiFi gratuita, tenga en cuenta que el pirata informático debe hacerlo en el momento adecuado cuando sepa que el objetivo puede querer conectarse a ella, como en un espacio público, coworking espacio, cafetería, etc.

- Después de que el dispositivo de destino se conecte a un punto de acceso WiFi, a través de la red, podrá interceptar el tráfico entrante (sin cifrar) del teléfono de destino).

- Tenga en cuenta que para que dicha piratería se lleve a cabo con éxito, el pirata informático y el dispositivo de destino deben estar presentes en la misma ubicación donde está configurado el punto de acceso.

- Además, tenga en cuenta que con la ayuda de esta técnica, solo podrá leer los correos electrónicos y los mensajes del dispositivo de destino que están encriptados.

*Limitaciones:

Como se mencionó anteriormente, este método solo tendrá éxito si el usuario objetivo está activo en el punto de acceso configurado por el pirata informático.

Hackear el teléfono de alguien explotando las vulnerabilidades SS7

En primer lugar, intentemos entender qué es exactamente SS7. SS7 significa Sistema de Señalización No. 7.

Uno de los protocolos más importantes de comunicación de red que se utiliza en todo el mundo es SS7. Se introdujo por primera vez en 1975. Los operadores móviles lo han estado utilizando ampliamente durante muchos años; sin embargo, es fundamental comprender que existen varias vulnerabilidades en este protocolo. Los piratas informáticos hacen uso de estas vulnerabilidades para interceptar los datos del dispositivo de destino.

Para realizar un ataque SS7, necesita una computadora, un sistema operativo Linux y un SDK (kit de desarrollo de software) para SS7. Te sorprenderá saber que a través de ataques SS7; puede omitir convenientemente el cifrado.

*Limitaciones:

Sería útil si tomara nota de que después de que las empresas de redes móviles descubrieron tales vulnerabilidades, la mayoría de las empresas están utilizando contratistas de seguridad para mejorar la seguridad y prevenir tales ataques.

Hackear un teléfono celular contratando a un hacker

En caso de que todos los métodos anteriores que hemos enumerado anteriormente le parezcan bastante complicados, entonces el método más simple para usted es contratar a un hacker profesional.

Al contratar a un pirata informático profesional, obtendrá acceso a información ilimitada en el dispositivo de destino. No hay duda de que estos piratas informáticos han recibido capacitación especializada, por lo que obtener ayuda de expertos debería ser una excelente opción para usted.

*Limitaciones:

La mayoría de las personas enfrentan un problema importante con este método porque es bastante difícil encontrar un pirata informático confiable (es bastante tedioso confirmar la autenticidad de los piratas informáticos).

>> No te pierdas: Cómo hackear a alguien Snapchat Sin que ellos lo sepan (100% trabajo)

Preguntas frecuentes sobre la piratería de un teléfono

¿Cómo saber si su teléfono ha sido pirateado?

- El uso de datos es anormalmente alto: Esta es una indicación importante de que alguien podría estar espiándote a través de aplicaciones de espionaje y es posible que no te des cuenta.

- Mensajes de texto inusuales o llamadas a números extraños: Otra señal de un teléfono comprometido es que puede encontrar llamadas a números (en su registro de llamadas) a los que nunca ha llamado, o puede notar mensajes de texto inusuales a personas a las que nunca envió ningún mensaje.

- Rendimiento más lento: si su teléfono inteligente falla muchas veces en un día, por ejemplo, algunas aplicaciones siguen fallando una y otra vez; esta es nuevamente una señal crucial de que alguien podría haber pirateado su teléfono.

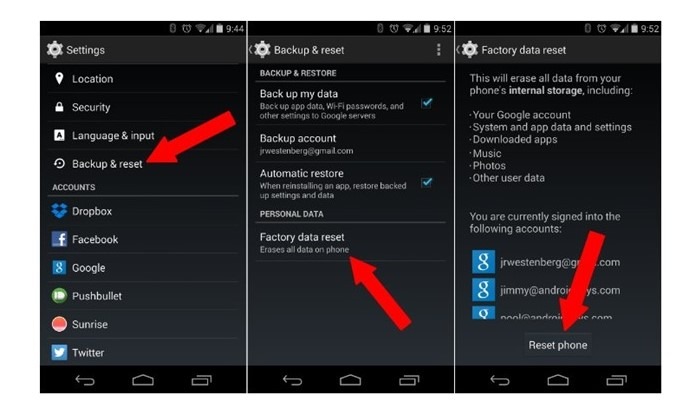

¿Cómo eliminar a un hacker de su teléfono?

Para eliminar a un hacker de su teléfono inteligente, la solución más sencilla y sencilla es restablecer su teléfono de fábrica. Esto ayudará a eliminar cualquier software espía que se esté ejecutando en segundo plano o a detener cualquier actividad maliciosa que se produzca en su teléfono. Después de un restablecimiento de fábrica, debe instalar la última versión del sistema operativo en su dispositivo. Lo primero que debes hacer cuando dudes de que tu teléfono haya sido pirateado es apagar Internet en tu dispositivo. Luego, debes intentar analizar cuidadosamente el consumo de volumen de datos en tu dispositivo. Además, ciertas aplicaciones especializadas pueden brindarle información detallada sobre todas las aplicaciones instaladas en su teléfono.

Conclusión

Así que esperamos que hayas aprendido con éxito cómo hackear el teléfono de alguien sólo con su número de teléfono. Además, no olvide revisar la lista de señales que indican que su dispositivo puede haber sido comprometido y es posible que ni siquiera lo sepa. Con la ayuda de aplicaciones de espionaje como mSpy, puede obtener rápidamente toda la información necesaria sobre el dispositivo de destino.

En caso de que tenga dudas o sugerencias relacionadas con este artículo, no dude en escribirlas en la sección de comentarios. ¡Manténganse al tanto!

>> Conoce más publicaciones sobre piratería telefónica.

- MoniMaster Revisión 2024: ¿Es una inversión que vale la pena? - Marzo 4, 2024

- 50 mensajes para un novio o marido infiel - Diciembre 4, 2023

- Cómo bloquear TikTok en iPhone: 4 métodos efectivos - Noviembre 14, 2023

Kan iemand mij helpen conoció a tel hacken van vriendin van mij

¿Ya encontraste a alguien?

¿Kun je hacken?

¿Quieres que un hombre tenga un teléfono móvil?

¿Iemand al wat geregeld?